一個自稱“入侵真相”的匿名團體8月份發布了一個帖子,揭露網路安全專家密切追蹤的一個中共黑客團體的內幕。

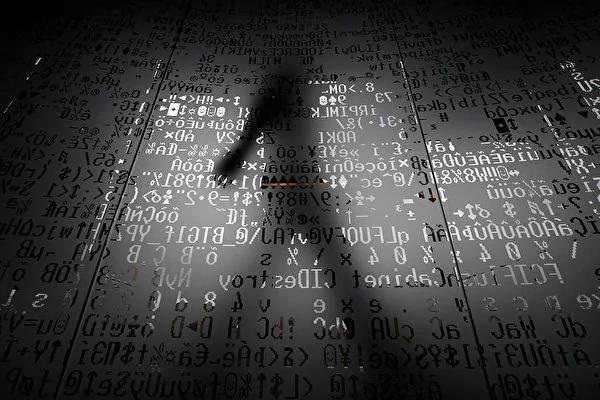

全世界的網路專家都在試圖解開一個新的謎團:是誰曝光了中共黑客部隊?

《華爾街日報》報導說,一個自稱“入侵真相”的匿名團體8月份發布了一個帖子,揭露網路安全專家密切追蹤的一個中共黑客團體的內幕。自從2017年5月以來,“入侵真相”就在網上陸續發帖,揭露中共黑客的入侵行動,包括曝光黑客的名字。其中兩名黑客後來被美國當局起訴。

美國官員和安全專家多年來懷疑中共黑客參與了對美國公司的電腦入侵。但是FireEye公司負責網路間諜調查的李德(Ben Read)說,許多追蹤中國(中共)黑客的大公司和安全公司不太願意發布他們的調查結果,因為擔心遭到中共報復。

然而“入侵真相”直接點出黑客的名字,貼出照片,挖出黑客的工作地點,甚至披露黑客乘坐優步的收據。這些收據顯示出乘車的起點和終點。

2018年8月,“入侵真相”發布的一張收據顯示,乘車起點是天津市河西區珠江道85號。而珠江道85號正是天津市國家安全局的總部大樓。國家安全部是中共情報機構。

“入侵真相”認為,天津國安局通過兩家幌子公司——天津華盈海泰科技發展有限公司和Laoying Baichaun設備公司操控黑客團體APT10。

早在2017年5月,“入侵真相”曾經揭露,廣東國安局通過一個名為廣東博御信息技術公司的幌子公司操縱黑客團體APT3。看來,各地國安局採取一樣的套路操控黑客。

“入侵真相”還曝光了隸屬於APT10的三名黑客的名字,分別是Zheng Yanbin、Gao Qiang和Zhang Shilong。他們參與了2016年對MSP公司全球數千客戶的攻擊。

約翰霍普金斯大學教授瑞德(Thomas Rid)說,沒有幾個人擁有挖掘黑客身份的語言技能、工具和研究能力。“他必定是一個專業人士。一個知道自己在做什麼的人。”

網路專家界掀起了一股猜測“入侵真相”真實身份的熱潮。一個理論是,該團體可能是中共黑客的某個受害者僱用的。

在過去16個月,“入侵真相”已經在推特上發布了幾十條信息、在Medium上發布了十幾條帖子。它們包含揭露中共黑客團體APT3和APT10成員身份的證據,揭示了中共黑客的持續威脅。

“APT10是我們追蹤的一個最活躍的團體。”李德說。該團體已經攻擊了日本和歐洲的公司,並瞄準美國公司。

“入侵真相”在8月份的一條推特上說,他們在側重調查一些疑似幌子公司。政府使用這些幌子公司僱用黑客,方便逃避責任。

去年初,“入侵真相”揭露,廣東博御信息技術公司的兩名僱員是APT3的成員。六個月之後,美國當局起訴了這兩個人——Wu Yingzhuo和Dong Hao,說他們參與了APT3對穆迪和德國工程公司西門子的電腦入侵。

“入侵真相”今年8月說,它的目標是讓中共黑客們對他們的非法網上活動三思而行。

全球網路安全專家對“入侵真相”能挖到黑客乘坐優步的收據感到驚嘆。

CrowdStrike公司高管梅耶斯(Adam Meyers)說:“他們獲得的信息遠遠超越了我們可以獲得的。”

來源:大紀元

from 情系中華 – 澳洲新聞網 https://ift.tt/2QsGUkD

via IFTTT

沒有留言:

發佈留言